Ett rootkit är en typ av programvara som låter en angripare få kontroll över ett offers dator. Ett rootkit kan användas för att fjärrstyra offrets dator, stjäla känslig data eller till och med starta attacker mot andra datorer. Rootkits är svåra att upptäcka och ta bort och kräver ofta specialverktyg och expertis. Hur fungerar rootkits? Rootkits fungerar genom att utnyttja sårbarheter i operativsystemet eller programvaran. När rootkitet är installerat kan det användas för att få tillgång till offrets dator. Rootkits kan användas för att fjärrstyra offrets maskin, stjäla känslig data eller till och med starta attacker mot andra datorer. Rootkits är svåra att upptäcka och ta bort och kräver ofta specialverktyg och expertis. Vilka är farorna med rootkits? Rootkits kan användas för att fjärrstyra offrets maskin, stjäla känslig data eller till och med starta attacker mot andra datorer. Rootkits är svåra att upptäcka och ta bort och kräver ofta specialverktyg och expertis. Hur kan jag skydda mig från rootkits? Det finns några saker du kan göra för att skydda dig mot rootkits. Håll först ditt operativsystem och programvara uppdaterade. Detta kommer att hjälpa till att stänga eventuella sårbarheter som rootkits kan utnyttja. För det andra, använd ett välrenommerat antivirus- och anti-malware-program. Dessa program kan hjälpa till att upptäcka och ta bort rootkits. Slutligen, var försiktig med de webbplatser du besöker och de e-postbilagor du öppnar. Rootkits kan spridas genom skadliga e-postbilagor eller infekterade webbplatser.

Även om det är möjligt att dölja skadlig programvara på ett sätt som kommer att lura även traditionella antivirus-/antispywareprodukter, använder de flesta skadliga program redan rootkits för att gömma sig djupt i din Windows-dator... och de blir allt farligare! I Rootkit DL3 - ett av de mest avancerade rootkits som någonsin setts i världen. Rootkitet var stabilt och kunde infektera 32-bitars Windows-operativsystem; även om administratörsrättigheter krävdes för att installera infektionen på systemet. Men TDL3 är nu uppdaterad och kan nu infektera även 64-bitarsversioner av Windows !

Vad är ett rootkit

Rootkit-virus är smyg typ av skadlig programvara som är utformad för att dölja förekomsten av vissa processer eller program på din dator från konventionella upptäcktsmetoder för att ge den eller en annan skadlig process privilegierad åtkomst till din dator.

Rootkits för Windows används ofta för att dölja skadlig programvara, till exempel från ett antivirusprogram. Det används för skadliga syften av virus, maskar, bakdörrar och spionprogram. Ett virus i kombination med ett rootkit producerar så kallade helt dolda virus. Rootkits är vanligare inom spionprogram, och de används också allt oftare av virusskribenter.

För närvarande är de en ny typ av superspionprogram som effektivt döljer och direkt påverkar kärnan i operativsystemet. De används för att dölja närvaron av ett skadligt objekt på din dator, till exempel trojaner eller keyloggers. Om hotet använder rootkit-teknik för att gömma sig är det mycket svårt att hitta skadlig programvara på din dator.

Rootkits i sig är inte farliga. Deras enda syfte är att dölja programvaran och spår som finns kvar på operativsystemet. Vare sig det är vanlig programvara eller skadlig programvara.

Det finns tre huvudtyper av rootkits. Den första typen, Kernel rootkits 'Lägger vanligtvis till sin egen kod till kärndelen av operativsystemet, medan den andra typen,' Rootkit för användarläge »Specialdesignat för att Windows ska köras normalt under systemstart, eller introduceras i systemet med en så kallad 'dropper'. Den tredje typen är MBR rootkits eller bootkits .

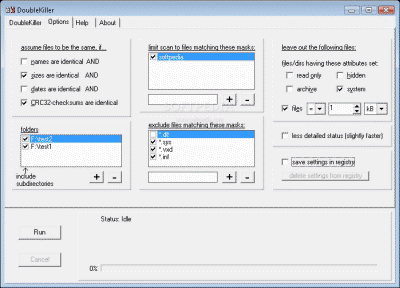

När du upptäcker att ditt AntiVirus & AntiSpyware kraschar kan du behöva hjälp bra Anti-Rootkit-verktyg . Rootkit Revaler från Microsoft Sysinternals är ett avancerat rootkit-detekteringsverktyg. Dess utdata listar register- och filsystem-API-inkonsekvenser som kan indikera närvaron av ett rootkit i användarläge eller kärnläge.

Microsoft Malware Protection Center-rapport om rootkit-hot

Microsoft Malware Protection Center har gjort Rootkit Threat Report tillgänglig för nedladdning. Rapporten tittar på en av de mest lömska typerna av skadlig programvara som hotar organisationer och individer idag, rootkit. Rapporten utforskar hur angripare använder rootkits och hur rootkits fungerar på drabbade datorer. Här är kärnan i rapporten, och börjar med vad rootkits är - för nybörjaren.

rootkit är en uppsättning verktyg som en angripare eller skapare av skadlig programvara använder för att få kontroll över alla osäkrade/oskyddade system, som annars vanligtvis är reserverade för systemadministratören. Under de senaste åren har termen 'ROOTKIT' eller 'ROOTKIT FUNCTIONALITY' ersatts av MALWARE, ett program utformat för att ha en oönskad effekt på en fungerande dator. Skadlig programvaras huvudsakliga funktion är att i hemlighet extrahera värdefull data och andra resurser från användarens dator och tillhandahålla dem till angriparen, vilket ger honom fullständig kontroll över den komprometterade datorn. Dessutom är de svåra att upptäcka och ta bort, och kan förbli dolda under lång tid, möjligen år, om de inte märks.

Så naturligtvis måste symptomen på en hackad dator maskeras och beaktas innan resultatet är dödligt. I synnerhet bör strängare säkerhetsåtgärder vidtas för att avslöja attacken. Men som nämnts, när dessa rootkits/malware väl är installerade, gör deras dolda möjligheter det svårt att ta bort det och dess komponenter som de kan ladda ner. Av denna anledning har Microsoft skapat en ROOTKITS-rapport.

Den 16 sidor långa rapporten beskriver hur angriparen använder rootkits och hur dessa rootkits fungerar på drabbade datorer.

Det enda syftet med rapporten är att identifiera och grundligt undersöka potentiellt farlig skadlig programvara som hotar många organisationer, i synnerhet datoranvändare. Den nämner också några av de vanliga skadliga programfamiljerna och belyser metoden som angripare använder för att installera dessa rootkits för sina egna själviska syften på friska system. I resten av rapporten hittar du experter som ger några rekommendationer för att hjälpa användare att mildra hotet från rootkits.

Typer av rootkits

Det finns många ställen där skadlig programvara kan installera sig själv i operativsystemet. Så i grund och botten bestäms typen av rootkit av dess plats där den utför subversionen av exekveringsvägen. Det inkluderar:

- Rootkit för användarläge

- Kernel mode rootkits

- MBR rootkits / bootkits

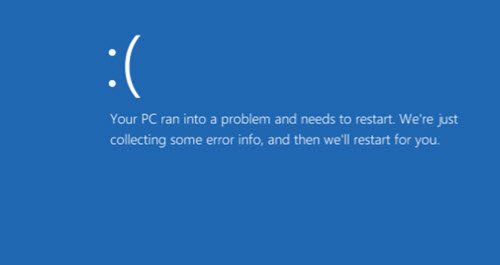

De möjliga konsekvenserna av att knäcka ett rootkit i kärnläge visas i skärmdumpen nedan.

nedre rullningsfältet saknas krom

Tredje typen, ändra huvudstartposten för att ta kontroll över systemet och starta uppstartsprocessen från tidigast möjliga punkt i startsekvensen3. Det döljer filer, registerändringar, bevis på nätverksanslutningar och andra möjliga indikatorer som kan indikera dess närvaro.

Kända malwarefamiljer som använder rootkit-funktioner

- Win32 / Sinowal 13 - En flerkomponentsfamilj av skadlig programvara som försöker stjäla känslig data som användarnamn och lösenord för olika system. Detta inkluderar försök att stjäla autentiseringsdata för olika FTP-, HTTP- och e-postkonton, samt autentiseringsuppgifter som används för onlinebanker och andra finansiella transaktioner.

- Win32 / Cutwail 15 - En trojan som laddar ner och startar godtyckliga filer. Nedladdade filer kan köras från disk eller infogas direkt i andra processer. Medan nedladdningarnas funktionalitet varierar, laddar Cutwail vanligtvis ned andra skräppostkomponenter. Den använder ett rootkit i kärnläge och installerar flera enhetsdrivrutiner för att dölja dess komponenter från berörda användare.

- Win32 / Rustock - En flerkomponentsfamilj av bakdörrstrojaner med stöd för rootkit, ursprungligen utformad för att hjälpa till att sprida 'spam' e-post via botnät . Ett botnät är ett stort nätverk av hackade datorer som kontrolleras av en angripare.

Rootkit skydd

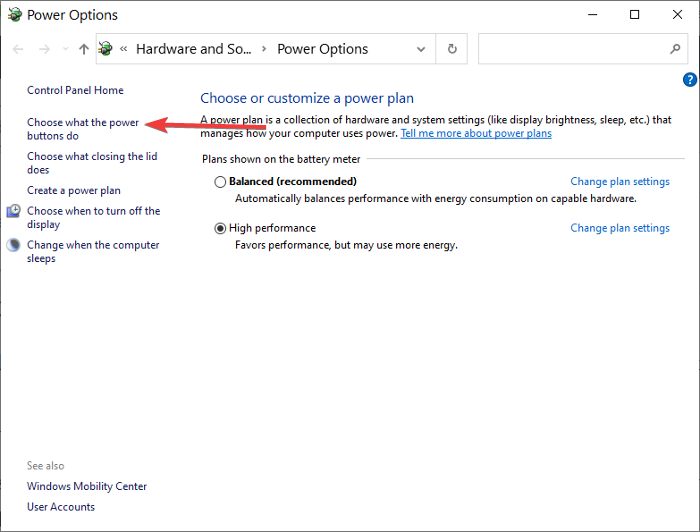

Att förhindra rootkits från att installera är det mest effektiva sättet att undvika rootkit-infektioner. För att göra detta måste du investera i säkerhetstekniker som antivirus och brandväggar. Sådana produkter bör ha ett heltäckande tillvägagångssätt för skydd med hjälp av traditionell signaturbaserad detektering, heuristisk detektering, dynamiska och responsiva signaturfunktioner och beteendeövervakning.

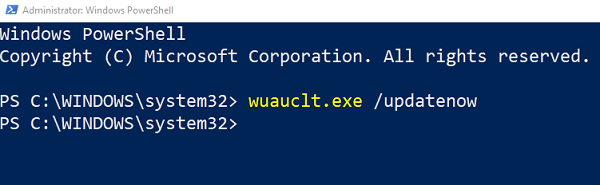

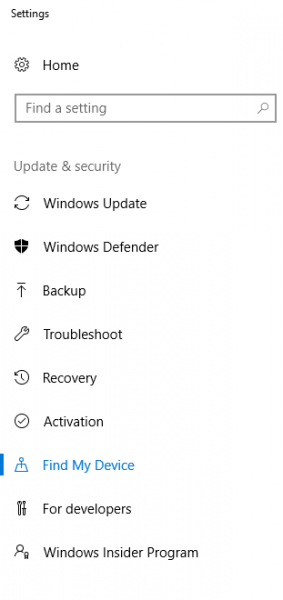

Alla dessa signaturuppsättningar bör uppdateras med den automatiska uppdateringsmekanismen. Microsofts antiviruslösningar inkluderar ett antal tekniker utformade specifikt för att skydda mot rootkits, inklusive övervakning av kärnbeteende i realtid, som upptäcker och rapporterar försök att modifiera kärnan i ett sårbart system, och direkt filsystemsanalys, vilket underlättar identifiering och borttagning. dolda förare.

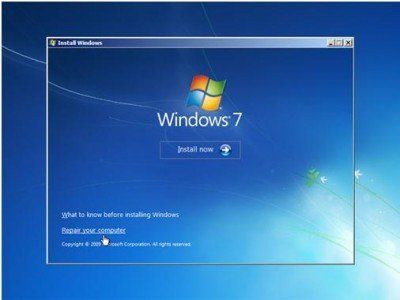

Om ett system upptäcks vara komprometterat kan ett extra verktyg för att starta upp i en känd eller pålitlig miljö vara användbart, eftersom det kan föreslå lämpliga åtgärder.

Under sådana omständigheter

- Offline System Checker (del av Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender Offline kan vara till hjälp.

För mer information kan du ladda ner rapporten i PDF-format från hemsidan Microsoft Download Center.